Xbox 360 Corona v4 (v3 / 16mb) Hacked

В последней статье про RGH v3, я упомянул приставки Corona, не поддающиеся взлому. Назовём их Corona v4. О них есть упоминания в интернете, но не было сообщений о удачной попытке их взлома. Теперь, мне есть что вам рассказать.

The new Xbox 360 motherboard version was hacked!

Начнем с того, как же их отличить? Пока что, мне сообщали только о 250 Gb версиях таких приставок и у них было одна особенность — отсутствие резисторов возле точек пайки чтения NAND. При этом, это не простая Corona v3, так как на данной плате, стоит обычная память размером 16мб.

UPD: Team Xecuter написали, что это Corona v3, но с другой памятью.

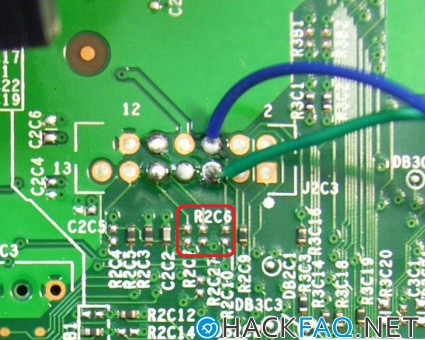

In this version some resistors were removed to prevent NAND dumping:

Поэтому, для чтения такой приставки, нужно замкнуть R2C6, R2C7 и R2C10 (иначе, будет Flashconfig 0x000000000)

To read it you can just shortcut them.

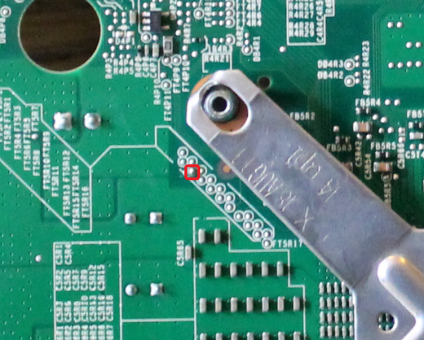

Оказалось, что это не единственное отличие данной версии приставки! Точка post_out (или точка C на Coolrunner), местонахождение которой видно на картинке, больше никуда не ведёт!

This MB version also has no debug points (including post_out)

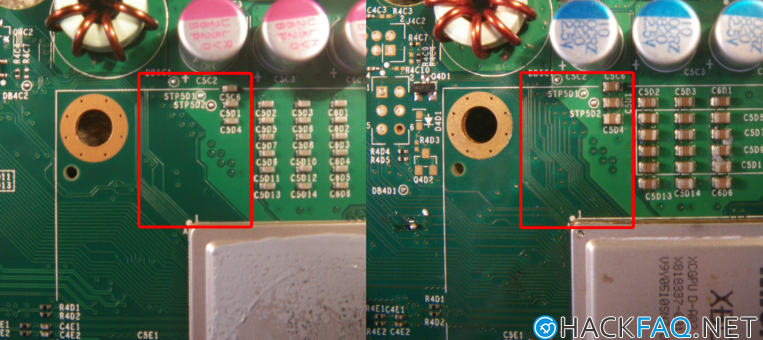

Можете глянуть сами. Слева — Corona v4, справа — обычная приставка

At the left you can see the new corona MB, at the right — the older one

А, так как без этой точки, Reset Glitch Hack не работает, придётся её искать. Рассмотрим, куда же она вела?

post_out point was connected to this CPU ball:

Ага, то есть, теперь, необходимо подпаяться прямо к контакту процессора! Итак, всем ясно, что Microsoft серьёзно озаботилась о безопасности своих приставок? Да, да! Теперь поставить RGH на подобные приставки смогут лишь профессионалы, ведь не каждый владеет навыками реболла.

To do the RGH you need to solder wire directly to this ball! It’s possible without removing the CPU.

К слову, мой знакомый под ником VadimKR и обнаружил всё это, а также успешно считал ключ процессора с такой приставки, за что ему честь и хвала 🙂 Нет ничего невозможного, дело лишь в сложности исполнения!

This method was found and implemented by VadimKR

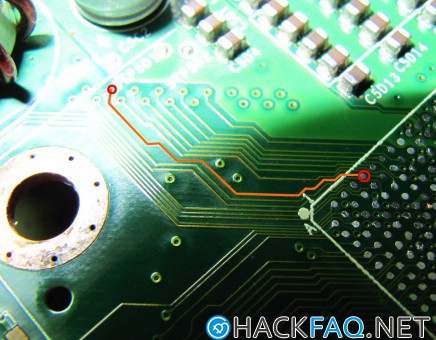

А это фото работы alex706, он подпаялся без снятия процессора:

At this photo you can see the soldered (without removing the CPU) post_out wire by alex706:

Предупреждаю — навыки реболла всё равно иметь обязательно, в случае неудачной попытки, придётся перепаивать процессор.

Warning! If you damage the CPU balls, you must resolder it so be accurate.

На короне в4 без постаута, для чтения нанда замкнул не достающие резисторы, так и оставить или после всех действий в конце все таки надо обратно размыкать?

Спасибо.

10 нужен для чтения нанда, 6 и 7 — для работы глича. В принципе, они не мешают, оставь

Спасибо RichY.

А что мешает затереть дорожку и подпаяться прямо к ней?

Дорожки просто не существует. Есть только контактная площадка под самим чипом, собственно к которой и нужно подпаиваться.

какое сопротивление должно быть между post-out и землёй? лии его быть недолжно

?

Зависит от мультиметра / режима. У меня 350 показывает в режиме прозвонки

fftwz Northwood Asset Management