JTAG Hack (установка Freeboot 13416)

Freeboot, XBReboot — Что это такое? Многие видели в интернете надписи — «Игры для JTAG», «Аркады для JTAG» и прочие загадочные слова. Сейчас я постараюсь рассказать о этой вещи и показать все преимущества и недостатки полностью взломанного Xbox 360.

Предисловие. Возможности.

JTAG Hack позволяет установить на приставку различные неподписанные приложения, это добавляет кучу возможностей. Самое главное — запуск игр без диска!

Также, новые версии Freeboot дают возможность поставить на приставку жесткий диск любого размера и фирмы.

Любые DLC и аркады можно разблокировать и они будут работать на полную на вашей приставке (и не важно, кем были куплены)

Можно установить кастомный дашборд, это изменит интерфейс. В нем также будет FTP сервер и файл — менеджер.

Можно запускать любые программы, которые только есть на Xbox 360.

Минусы:

НЕЛЬЗЯ играть по LIVE!

Довольно сложно обновлять систему.

1. Предыстория.

В далёком 2006 году, хакер нашел уязвимость в приставке и через игру King Kong сумел запустить неподписанный код, получив полный доступ к приставке. (подробнее на ) Для особо увлеченных хакеров, был выпущен XeLL (Xenon Linux Loader)

Microsoft, конечно же, быстро прикрыла уязвимость в новой версии Dashboard (внутренняя система Xbox 360). Затем многие месяцы данную защиту обходили, понижали дашборд и запускали Homebrew (неподписанные самодельные программы). В итоге, Майкрософт включили защиту — при обновлении дашборда, делалась отметка в процессоре, что делало невозможным Downgrade (понижение версии ПО системы). Казалось бы, все, надежды на дальнейшее развитие уже нет. Но летом 2009 года, хакеры с портала объявили о создании нового хака, базирующемся на эксплоите в SMC коде. При запуске приставки, хак срабатывал и запускал (посредством JTAG интерфейса) всё тот же XeLL. Увы, Microsoft прознали про это еще весной, в результате чего, программы процессоров на приставках позже июня 2009 года не поддавались хаку. Кроме того, было выпущено новое обновление Dashboard 8 серии, обновляющее загрузчик приставки, что также блокировало хак. В итоге, еще задолго до появления Freeboot, количество консолей, поддающихся хаку, стало убывать. Самым большим ударом по «хакабельности» приставок стал выпуск Call of Duty: Modern Warfare 2, несшей с собой новое обновление версии 8498.

В середине ноября вышел первый Freeboot — он требовал наличие второго чипа памяти, но уже позволял запускать игры без диска. Затем вышел XBReboot, не требующий второго чипа и понеслось…

У кого уже стоит XBReboot или Freeboot, пропускаем части 2, 3 и 4!

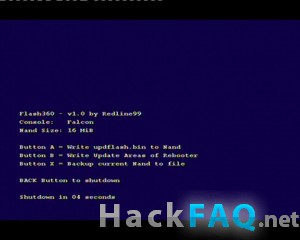

Для чтения и записи NAND используем программу Flash 360.

Чтение и запись NAND через Flash 360:

1. Скачиваем Flash360

2. Запускаем программу на приставке

Для чтения жмем указанную кнопку (X)

Для подтверждения, нажимаем A — образ NAND сохранится как flashdmp.bin

Семь раз проверь — один раз запиши!

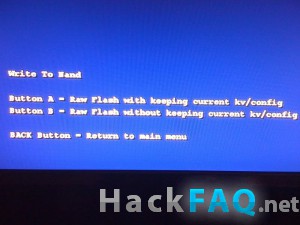

Запись аналогично, только кнопка другая (A)

А здесь нажимаем (B) — у нас свой, перешифрованный keyvault будет.

Сообщение о несовпадении kv игнорируем (start),

сообщение про то, что образ не zeropaired — тоже.

После записи, перезагрузите приставку.

Для снятия ключа просто запускаем приставку с кнопки лотка.

2. Что нужно для установки?

Самое главное — приставка! Нужна консоль обязательно с дашбордом 7371 и ниже (как посмотреть версию — Смотрим на Xbox 360 )

И при этом обязательно с датой выпуска до июня 2009 (точнее — до середины июня). Июль и позже — не подходят однозначно!

Если умудрились найти такую приставку — учтите, придется много паять!

Для владельцев консолей с уже установленным JTAG Hack — паять не придется, есть программы для чтения памяти.

Записать NAND можно тремя способами — SPI Flasherом, через LPT и через программатор.

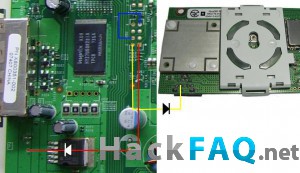

SPI Flasher выглядит примерно так:

LPT порт в компьютере:

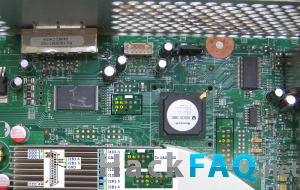

Для снятия дампа, нужно припаять провода от LPT или флешера к матплате приставки по схеме:

Схемка SPI флешера — кто хочет — собирайте, у кого есть — смотрите, где какой контакт:

На желтых контактах обычно висит джампер (не замкнут), голубые — USB порт.

Для LPT понадобятся резисторы на 100 Ом и один диод. Паяем к нужным точкам, желательно использовать провода потолще (особенно на GND), либо экранированный кабель.

3. Читаем Nand.

Итак. Все припаяли, можно начинать.

Нам понадобится этот архивчик (из него обязательно устанавливаем PortIO 95)

Подключаем питание к приставке, но не включаем её, подключаем LPT или USB к компьютеру.

Запускаем компьютер, запускаем коммандную строку, переходим в папку с Nandpro командой cd и пишем

nandpro lpt(либо usb:): -r16(либо -r64, если у вас jasper arcade) nand.bin

Если выдало

То, возможно, у вас плохо (или неверно) припаяны провода.

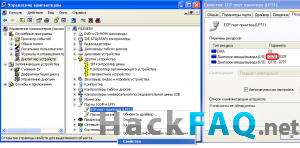

Также возможны неверные значения LPT портов. Для того, чтобы узнать правильные порты, заходим в диспетчер устройств, заходим в свойства LPT порта и переходим на последнюю вкладку:

И сравниваем с значением, которое проверяет NandPro (оно может быть в пределах, указанных в свойствах).

Если значение другое, его можно переназначить программкой NandProIOPatcher.exe (есть в архиве).

Если все равно не хочет действовать, перепаивайте, укорачивайте и утолщайте провода, либо ищите USB SPI Flasher.

Если же все нормально, программа начнет читать Nand. На 16 мегабайтных флешках этот процесс длится около 40 минут. На 256 и 512 (где мы снимаем только 64 мб) — около двух с половиной часов.

В процессе чтения желательно выключить Wi-Fi роутер, радиотелефон и не пользоваться микроволновкой.

После снятия дампа, нужно снять его еще пару раз, чтобы удостовериться, что они совпадают (контрольные суммы можно проверить Total Commanderом, Winrarом (сначала сжать), либо любой другой подобной программой).

В итоге, получим точную копию NAND памяти приставки.

4. Паяем JTAG , пишем XeLLous, узнаем ключ процессора

Подождите закрывать NandPro и отпаивать провода!

Командой nandpro lpt: (usb:) -w16 xellous.bin записываем XeLLous в приставку. Его вы можете взять из того же архива (для каждого типа приставок свой).

Теперь паяем JTAG, не забываем выключить из розетки!

Схема JTAG для Xenon:

А это для остальных приставок:

Черные стрелочки на картинках не просто так — это диоды. Палочка обычно обозначается полоской, полярность не путать!

При запуске приставки теперь должен появляться синий экран с строчками данных (по HDMI работать не будет):

Строчки 3 и 4, а также 5 и 6 одинаковы — это две половины ключа процессора. Они то нам и нужны.

Если не запускается и выдает Е79, проверяем пайку.

5. Проверяем ключ, собираем Freeboot

Понадобится довольно большой архивчик с нужными программами.

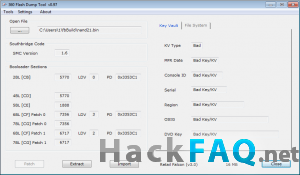

Открываем 360 Flash Tool. При первом запуске, вам предложат ввести CPU Key — вводим (свой конечно):

Если справа будет такое:

То это значит, что данным ключом не получилось расшифровать данные. Может ключ неверный, может данные повреждены.

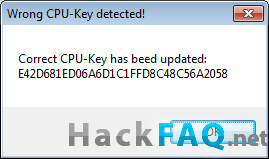

А если будет так:

То ключ вы ввели неверный с ошибкой в одном байте (программа перебором это исправила).

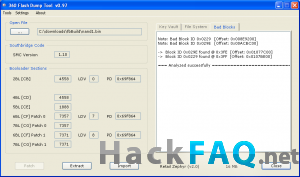

Внимание! Если есть еще и третья вкладка:

Обязательно смотрим Bad Blocks remapping (чуть ниже)

Итак, ключ проверили. Теперь распаковываем образ.

Щелкаем правой кнопкой по файлу extract — изменить — пишем вместо нулей свой ключ, в конце меняем имя файла на ваше.

Потом запускаем этот файл и заходим в папку temp. Оттуда нам нужны файлы kv.bin и smc_config.bin

Их копируем в папку mydata, меняем ключ процессора в файле cpukey.txt

Если у вас Xenon приставка — убираем smc.bin и переименовываем smcx.bin в smc.bin

Теперь редактируем build — меняем модель консоли (если требуется) и запускаем его.

Получим готовый образ — updflash.bin

Если у вас были бэд блоки, их нужно «ремапить», то есть переместить.

Принцип действия — если Xbox не может прочесть блок, он смотрит в самый конец NAND и читает его оттуда. Следующий с начала бэд блок будет следующим с конца в области для ремапа.

Для 16 мб NAND:

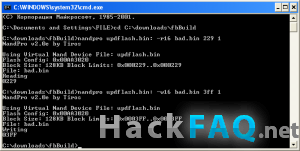

Пишем в nandpro

Где updflash.bin — имя файла, 229 — место первого бэд блока, 3ff — последний сектор, с которого и начинаем ремап.

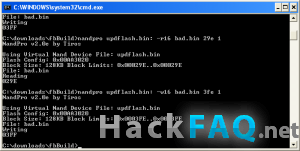

Аналогично, ремапим следующие бэд блоки, только записываем уже в 3fe:

И так далее до последнего бэд блока.

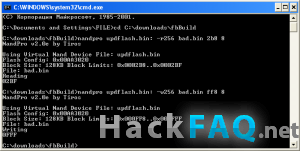

Для 256/512 мб все аналогично, но блоки больше размером. Поэтому, все значения из 360 Flash Tool умножаем на 8 в шестнадцатеричном калькуляторе:

Например, программа показала бэд блок в блоке 57 — получаем начало блока в секторе 57*8 = 2b8 и в NandPro пишем уже чуть другое:

То есть мы читаем блок из 8 подблоков и пишем его в конец файла так же 8 подблоков.

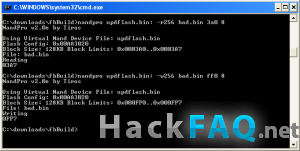

Второй и последующие аналогично, только уменьшаем сектор ремапа на 8:

74*8 = 3a0

Ну и наконец, кидаем полученный updflash.bin на флешку, вставляем в приставку и запускаем её. Freeboot запишется в консоль, останется лишь перезагрузить её.

Спасибо. Но Фрибутопригодных консолей днем с огнем не найдешь…

Я позавчера нашел в Москве новый фалкончик (днем 🙂 )

Как снять cpu key с приставки freeboot 9199 без dvd привода.А потом обновить её на 12611 с помощью флеш карты.Таоке возможно???Кто знает как это сделать и кому не трудно напишите по подробней способ.

Кнопка привода находится не на приводе, а в углу матплаты. Запусти приставку с неё и получишь ключ.

Также, в снятом NAND (фрибут 9199) по адресу 99AA0 записан этот же ключ (можно посмотреть в HEX редакторе)

0x099AA00 : 54 02 00 00 00 FF 00 00 00 00 00 00 40 2A F9 FB там дальше каракули какието это оно и есть?

Все делал по интсрукции сдедалось на 100% кагда выключилась приставка подождал 2 мин включил там то же самое что и было 9199 в чем может причина быть?

Сделал щас не грузится бокс черный экран и все, никаких ошибок просто черный экран и всё в чем может быть проблема?

Не 99АА00 а 99АА0. Что именно сделал? Лучше уж пиши в аську, 553526102

поставил фрибут 12611, поставил дашланч 2.11 для FSD 2 RC2.1 всё прекрасно работало. хотел обновить официальным дашем 12611 для аватаров. путём записи папки с обновлением на CD-R. обновление даже не устанавливалось, всё ошибка е79 как спастись

Если запустить приставку с кнопки лотка, запускается синий экран?

Также, проблема может быть не в софте, а в JTAG (часто проводки отваливаются при ударах)

А есть ли рекомендации по тому, что нельзя делать на приставке с jtag-Freeboot? Везде описывают только достоинства и метод установки, а как пользоваться ни слова ) Где-то в интернете, при поиске информации, мелькнуло, что не стоит запускать приставку с помощью кнопки лотка привода.

Собственно, упрощу вопрос — как правильно пользоваться jtag-приставкой? — полностью аналогично непрошитой или есть свои ньюансы и особенности?

Боязно просто детям давать, мало ли чего нажмут не того или неправильно включат — и кирпич )

И по играм не совсем понятно. Возможен ли вариант, что когда в приставку будет вставлен нормальный оригинальный диск с какой-нибдь новой игрой, или неоригинальный, но не обработанный спец.утилитами — она (игра) не обновит даш или не напортит чего-нибудь?

Ну если игра содержит в себе обновление версии выше, чем на фрибуте, обновлять нельзя (запрос на обновление будет)

Я уж понадеялся, что фрибут позволяет блокировать попытку обновления даша )

А не существует ли случайно «вырезалок» обновлений из игр? Покрайней мере, тех, что на hdd коипируются. С оригинального диска-то понятно, что обновления не уберешь.

Установи dashlaunch последний, он блокирует

Нельзя обновлять на официальный даш (большей версии), нельзя записывать в NAND невесть что (есть программы для записи), остальное — как и с обычным боксом (ну там не поливать, не ронять и т.д.)

Ясно. Это хорошо что от обычного использования разницы нет, т.к. на первом боксе некоторые jtag даже включать по другому нужно было ). Ну и буду учить «ребенков», что если что-то непонятное на экран вылезло, то ничего не трогать и звать на помощь )